AirDrop ، الميزة التي تسمح لمستخدمي Mac و iPhone بنقل الملفات بين الأجهزة لاسلكيًا ، تخيف رسائل البريد الإلكتروني وأرقام الهواتف الخاصة بالمستخدمين ، ولا يوجد الكثير الذي يمكن لأي شخص القيام به لإيقافه ، وفقًا للباحثين.

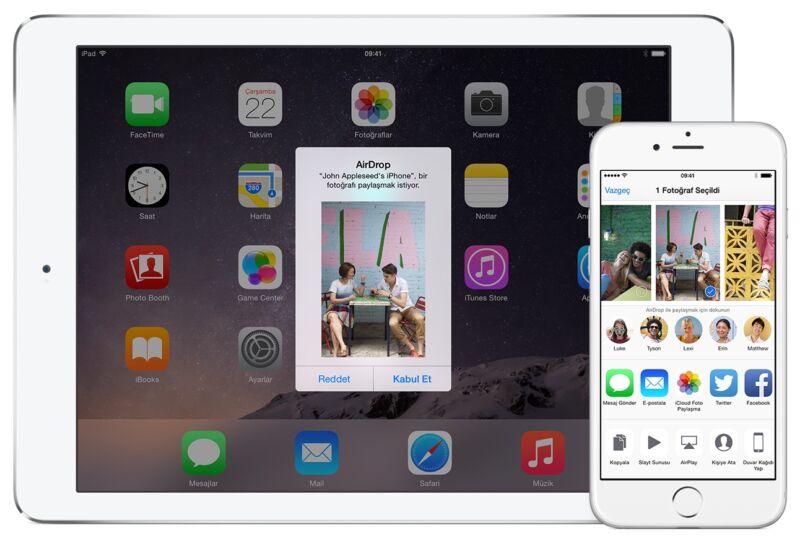

يستخدم AirDrop Wi-Fi و Bluetooth Low Energy لإجراء اتصالات مباشرة مع الأجهزة القريبة حتى يتمكنوا من نقل الصور والمستندات وأشياء أخرى من جهاز iOS أو macOS إلى جهاز آخر. يسمح الوضع الأول فقط لجهات الاتصال بالاتصال ، والثاني يسمح لأي شخص بالاتصال ، والأخير لا يسمح بالاتصال.

مسألة جزء من الألف من الثانية

لتحديد ما إذا كان يجب على جهاز المرسل المحتمل الاتصال بأجهزة مجاورة أخرى ، تبث AirDrop إعلانات Bluetooth التي تحتوي على تجزئة تشفير جزئية لرقم هاتف المرسل وعنوان بريده الإلكتروني. إذا تطابق أي من التجزئات المقطوعة مع رقم هاتف أو عنوان بريد إلكتروني في دفتر عناوين جهاز الاستقبال ، أو إذا كان الجهاز مهيئًا للاستلام من الجميع ، فسيشترك كلا الجهازين. في مصافحة مصادقة متبادلة عبر شبكة Wi-Fi. أثناء الاتصال ، تتبادل الأجهزة تجزئات SHA-256 الكاملة لأرقام هواتف المالكين وعناوين البريد الإلكتروني.

لا يمكن بالطبع تحويل التجزئة إلى النص الواضح الذي أنشأها ، ولكن اعتمادًا على مقدار الانتروبيا أو عشوائية النص الواضح ، غالبًا ما يكون من الممكن فهمها. يقوم المتسللون بذلك عن طريق تنفيذ “هجوم القوة الغاشمة” ، والذي يلقي عددًا كبيرًا من التخمينات وينتظر الذي يولد التجزئة المطلوبة. كلما قل الانتروبيا في النص الواضح ، كان من الأسهل التخمين أو الاختراق ، حيث يوجد عدد أقل من المرشحين المحتملين للمهاجم لمحاولة.

إن مقدار الانتروبيا في رقم الهاتف ضئيل للغاية لدرجة أن عملية التكسير هذه تافهة حيث يستغرق الأمر أجزاء من الثانية للبحث عن التجزئة في قاعدة بيانات محسوبة مسبقًا تحتوي على نتائج جميع أرقام الهواتف الممكنة في العالم. في حين أن العديد من عناوين البريد الإلكتروني تحتوي على المزيد من الإنتروبيا ، يمكن أيضًا اختراقها باستخدام مليارات عناوين البريد الإلكتروني التي ظهرت في خروقات قواعد البيانات على مدار العشرين عامًا الماضية.

قال كريستيان وينرت ، أحد الباحثين: “هذا اكتشاف مهم لأنه يسمح للمهاجمين بالحصول على بعض المعلومات الشخصية إلى حد ما من مستخدمي Apple والتي بدورها يمكن إساءة استخدامها في هجمات التصيد الاحتيالي والخداع وما إلى ذلك أو بيعها ببساطة”. . في الجامعة التقنية الألمانية في دارمشتات التي وجدت نقاط الضعف. “من الذي لا يريد إرسال رسالة مباشرة ، قل لدونالد ترامب على WhatsApp؟ كل المهاجمين بحاجة إلى جهاز مزود بخدمة Wi-Fi بالقرب من ضحيتهم.

تسرب المرسل مقابل تسرب المتلقي

في واحد ورق في أغسطس في ندوة USENIX Security ، ابتكر Weinert والباحثون من مختبر SEEMOO في TU Darmstadt طريقتين لاستغلال الثغرات الأمنية.

إن أبسط وأقوى طريقة هي أن يراقب المهاجم ببساطة طلبات الاكتشاف المرسلة من الأجهزة المجاورة الأخرى. نظرًا لأن جهاز المرسل يكشف دائمًا عن رقم الهاتف وعنوان البريد الإلكتروني الخاص به عندما يبحث عن أجهزة استقبال AirDrop المتاحة ، يتعين على المهاجم فقط انتظار فتح أجهزة Mac القريبة. قائمة المشاركة أو أجهزة iOS القريبة لفتح ملف ورقة المشاركة. لا يحتاج المهاجم إلى رقم هاتف الهدف أو عنوان بريده الإلكتروني أو أي معرفة مسبقة أخرى.

الطريقة الثانية تعمل إلى حد كبير في الاتجاه المعاكس. يمكن للمهاجم فتح قائمة مشاركة أو مشاركة ورقة ومعرفة ما إذا كانت الأجهزة المجاورة تستجيب بتفاصيلها المجزأة. هذه التقنية ليست قوية مثل الطريقة الأولى لأنها تعمل فقط إذا كان رقم هاتف المهاجم أو عنوان بريده الإلكتروني موجودًا بالفعل في دفتر عناوين المستلم.

ومع ذلك ، يمكن أن يكون الهجوم مفيدًا عندما يكون المهاجم شخصًا يعرف رقم هاتفه أو عنوان بريده الإلكتروني جيدًا للعديد من الأشخاص. يمكن للمدير ، على سبيل المثال ، استخدامه للحصول على رقم الهاتف أو عنوان البريد الإلكتروني لأي موظف يتم تخزين معلومات الاتصال بمديره في دفاتر العناوين الخاصة بهم.

في رسالة بريد إلكتروني ، كتب وينيرت:

يمكن استغلال ما نسميه “تسرب المرسل” (أي شخص ينوي مشاركة ملف ما يفقد بيانات اعتماد جهة الاتصال المجزأة) عن طريق زرع “أخطاء” (أجهزة صغيرة مزودة بتقنية Wi-Fi) في نقاط اتصال عامة أو أماكن أخرى ذات أهمية.

لنفترض أنك زرعت مثل هذا الخطأ في قاعة مؤتمرات أو حدث حيث يتجمع السياسيون أو المشاهير أو غيرهم من “الشخصيات المهمة” (مثل حفل توزيع جوائز الأوسكار). بمجرد أن يفتح أحدهم مصراع المشاركة على جهاز Apple ، يمكنك الحصول على رقم هاتفه المحمول الخاص على الأقل.

من وجهة نظر صحفي ، سيناريو لما نسميه “تسرب المتلقي”: لنفترض أنك كنت على اتصال عبر البريد الإلكتروني مع أحد المشاهير لتغطية قصة ما. في حالة قيام الشخص المشهور بتخزين عنوان بريدك الإلكتروني ، يمكنك بسهولة الحصول على رقم هاتفه الخلوي الخاص عندما تكون قريبًا (على سبيل المثال ، أثناء المقابلة). في هذه الحالة ، المشاهير [does] لا حاجة حتى لفتح مصراع المشاركة أو لمس أجهزتهم!

عامين من الصمت من شركة آبل

يقول الباحثون إنهم أبلغوا Apple بشكل خاص بالنتائج التي توصلوا إليها في مايو 2019. وبعد عام ونصف ، قدموا لشركة Apple برنامج “PrivateDrop” ، وهو برنامج AirDrop معاد صياغته قاموا بتطويره ويستخدم تقاطع خاص، وهي تقنية تشفير تسمح لطرفين بإجراء عملية اكتشاف جهة اتصال دون الكشف عن تجزئات ضعيفة. تنفيذ PrivateDrop متاح للجمهور على جيثب.

قال الباحثون: “يُظهر تنفيذ النموذج الأولي الخاص بنا لـ PrivateDrop على iOS / macOS أن نهج المصادقة المتبادلة الصديق للخصوصية لدينا فعال بما يكفي للحفاظ على تجربة المستخدم المثالية لـ AirDrop مع وقت مصادقة أقل بكثير من ثانية”. ينشر تلخيص عملهم.

اعتبارًا من هذا الأسبوع ، لم تحدد Apple بعد ما إذا كانت تخطط لاعتماد PrivateDrop أو استخدام طريقة أخرى لإصلاح التسرب. لم يرد ممثلو Apple على رسالة بريد إلكتروني تطلب تعليقًا على هذا المنشور.

هذا يعني أنه في كل مرة يفتح فيها شخص ما لوحة مشاركة في macOS أو iOS ، فإنه يقوم بتسريب تجزئة ، على الأقل ، تكشف عن أرقام هواتفهم وربما عناوين بريدهم الإلكتروني. وفي بعض الحالات ، قد يكون مجرد تشغيل AirDrop كافياً للكشف عن هذه التفاصيل.

قال Weinert ، في الوقت الحالي ، إن الطريقة الوحيدة لمنع التسرب هي ضبط AirDrop discovery على “لا أحد” في قائمة إعدادات النظام وكذلك الامتناع عن فتح جزء المشاركة. عند استخدام AirDrop في المنزل أو في أماكن أخرى مألوفة ، قد تكون هذه النصيحة مبالغة. قد يكون من المنطقي أكثر عند استخدام جهاز كمبيوتر في مؤتمر أو مكان عام آخر.